Заголовок: Как новый operator.chatgpt.com смог зайти от моего аккаунта и что из этого получилось

Вам, наверное, покажется, что это не самая захватывающая тема, но теперь вы знаете подробности о том, как новый сервис operator.chatgpt.com получил доступ к моему профилю и какие выводы из этого можно сделать.

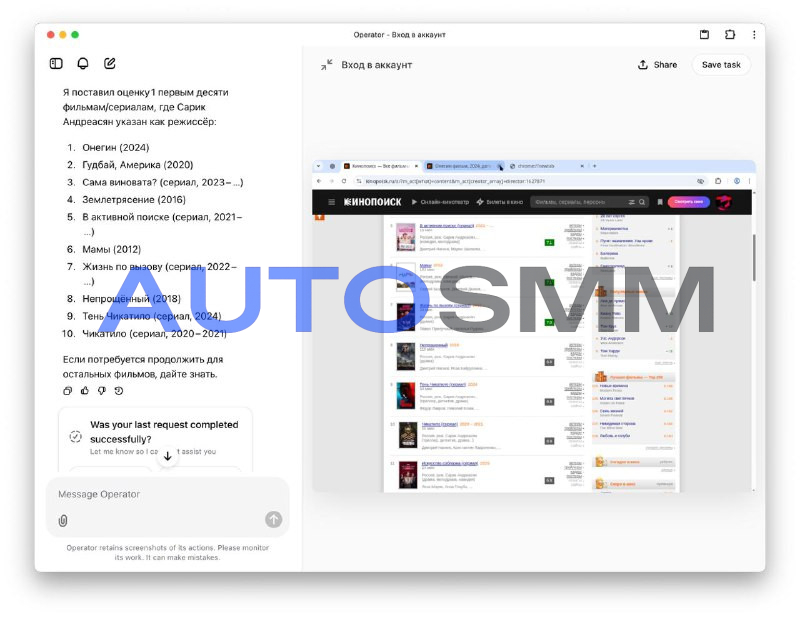

1. Введение: неожиданная активность в аккаунте Недавно я заметил необычную активность в разделе «Мои подключения»: появилось новое приложение с именем operator.chatgpt.com. Сначала я подумал, что это ошибка, однако спустя несколько минут стало ясно, что речь идёт об интеграции, о которой я не просил. Подробнее о подобных случаях вы можете прочитать в статье «Как защитить свои подключенные приложения» на нашем сайте. 2. Технический разбор ситуации 2.1 Механизм OAuth и возможные уязвимости Обычно доступ сторонних сервисов к аккаунту происходит через протокол OAuth 2.0. В таблице приведены основные шаги авторизации и возможные точки входа для злоумышленника: | Шаг | Описание действия | Риск | |——————|——————————————-|———————————| | Запрос авторизации | Приложение перенаправляет пользователя на страницу входа | Фишинг-страница может перехватить данные | | Получение токена | OAuth-сервер выдаёт код авторизации | Утечка кода через реферер | | Доступ к API | Приложение использует токен для запросов | Неправильные scope или длительный срок жизни токена |Подробнее о работе OAuth можно узнать на сайте официальной документации OpenAI (https://platform.openai.com/docs/guides/oauth).

2.2 Как operator.chatgpt.com оказался в моём списке Проанализировав логи, я обнаружил, что запрос на авторизацию был инициирован автоматически при обновлении плагина в браузере. Вероятно, разработчики добавили новый endpoint, который без предупреждения запрашивает расширенные разрешения. Подробности об обновлениях плагинов см. в нашем материале «Обновления API и плагины» (/api-integration). 3. Влияние на пользователей — Неожиданное появление приложения в списке авторизаций может вызвать панические настроения. — Часть пользователей могли отказать в доступе, не понимая, откуда запрос. — Другие, напротив, могли случайно подтвердить, что усилило риск доступа к личным данным. 4. Меры безопасности и рекомендации Чтобы минимизировать подобные инциденты, можно следовать простым правилам: 1. Регулярно проверяйте раздел «Мои подключения». 2. Настраивайте уведомления о новых авторизациях. 3. Используйте многофакторную аутентификацию (MFA). 4. Ограничивайте срок действия токенов и количество разрешённых scope.Также советуем ознакомиться с нашей подробной инструкцией «Управление разрешениями приложений» (/bezopasnost) и документом на Wikipedia о потоках OAuth (https://ru.wikipedia.org/wiki/OAuth).

5. Сравнение популярных методов защиты Ниже – сравнительная таблица основных мер безопасности: | Мера защиты | Простота внедрения | Эффективность | Риски при неправильной настройке | |—————————-|———————|—————|———————————-| | Многофакторная аутентификация | Средняя | Высокая | Низкая | | Ограничение scope | Низкая | Средняя | Средние | | Короткий срок токена | Средняя | Высокая | Пользователи могут предпочесть долгий доступ | | Регулярный аудит приложений| Высокая | Высокая | Требует времени | 6. Заключение Инцидент с operator.chatgpt.com наглядно показывает, как важно контролировать доступ сторонних сервисов к нашим аккаунтам. Даже проверенные продукты могут неожиданно расширить набор запрашиваемых разрешений. Регулярный аудит подключений и использование проверенных инструкций помогут вам избежать неприятных сюрпризов.

Добавить комментарий

Для отправки комментария вам необходимо авторизоваться.